Kubernetes Security

Die Schulung wurde bereits mehrfach für die unterschiedlichsten Unternehmen durchgeführt. Da die praktischen Lektionen komplex sind, werden die Lektionen als [Jupyter Notebooks] (https://jupyter.org/) zur Verfügung gestellt. Alle Notebooks sind auf Github und haben dort zahlreiche Beiträge und Sterne erhalten.

Dieses Training ist sehr intensiv und nicht für Anfänger geeignet!

Zielpublikum

Entwickler, Operations, DevOps, Auditoren, Softwarearchitekten, Sicherheitsarchitekten, CISOs und alle, die tief in die Kubernetes-Sicherheit eintauchen wollen.

Vorraussetzungen

Erfahrungen in Ihrem Bereich und sehr gute Linux-Kenntnisse und ein gutes praktisches Verständnis von Kubernetes. Sie benötigen das Wissen aus der Einführung in Kubernetes. Es wird empfohlen, dass Sie mindestens sechs Monate praktische Erfahrung in Kubernetes haben.

Die praktischen Übungen werden auf der Kommandozeilen durchgeführt.

Lerninhalte

Sie erhalten tiefe Einblicke in die Kubernetes-Sicherheit und werden in der Lage sein, praktische Sicherheitsfragen selbständig zu bearbeiten. Dazu gehören Werkzeuge und Strategien zum Aufbau, zur Sicherung und zur Überprüfung Ihrer Cluster.

Tag Eins: Einführung

Am ersten Tag wird das Wissen über Kubernetes unter dem Gesichtspunkt der Sicherheit wiederholt. Sichere Architekturen werden unter dem Aspekt der Separation of Concerns diskutiert.

- Installation von Minikube mit der Jupyter-Notebook-Umgebung

- Wiederholung der Grundlagen

- Was läuft in meinem Cluster?

- das Linux-Erbe: Linux Namespaces, Fähigkeiten, SecComp, Selinux und Apparmor

- Container und Virtualisierung

- Container-Laufzeiten: über Docker hinaus

- Pods, Daemonsets, Statefulsets und andere Workloads

- die häufigsten Fehler

- architektonische Aspekte

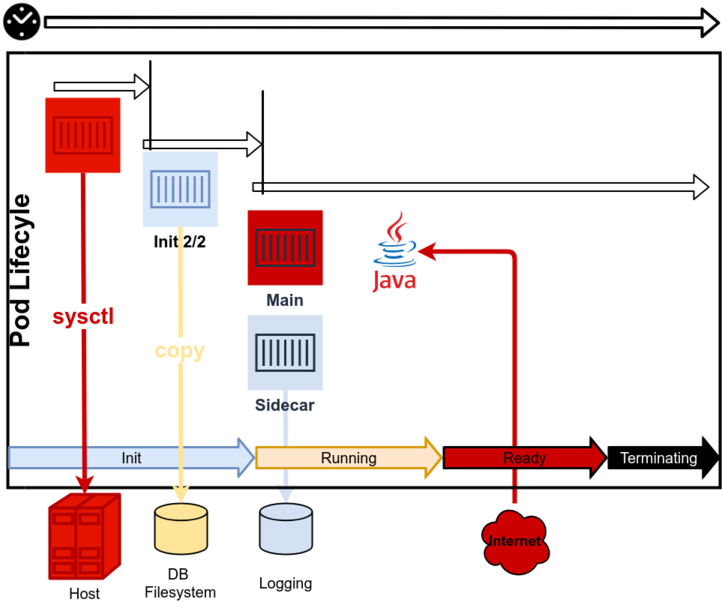

- Container-Muster, Entwurf von Containern unter Berücksichtigung der Sicherheit

- Sichere Architektur: Braucht eine Anwendung Privilegien?

- Datenbanken in Kubernetes

- Zugriff auf das Host-Dateisystem

- Container-Images

- SecDevOps in sicheren Umgebungen

- Filtern

Tag zwei: Netzwerke

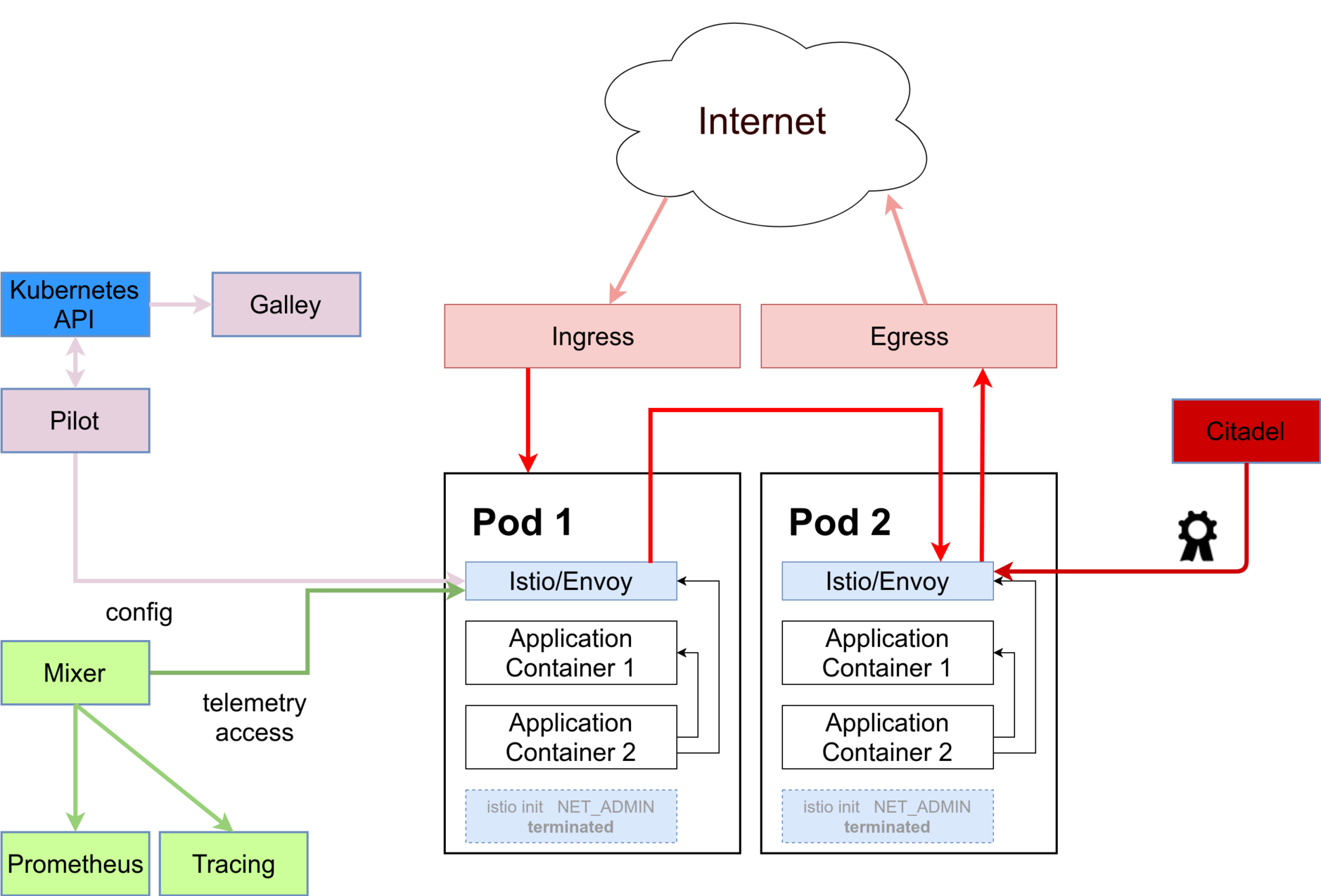

Der zweite Tag konzentriert sich auf Netzwerke und Service Meshes. Wie verbindet man eine Anwendung sicher mit dem Internet? Was ist mit Service Meshs? Brauchen wir sie und wenn ja, wie konfiguriert man sie sicher.

- Dienste

- Ingress als zusätzliche Netzwerkschicht

- Sicherheit der Transportschicht und Geheimnisse

- NetzwerkPolicies

- verteilte Firewalls

- Wann braucht man Service-Meshs?

Tag drei: Härtung von Kubernetes

Der dritte Tag konzentriert sich auf die Sicherung von Anwendungen. Das Verständnis der eingebauten Funktionen ermöglicht die Schaffung einer hochsicheren Umgebung unter Berücksichtigung der Sicherheit in der Tiefe.

- PodSecurityPolicies

- AdmissionController, Open Policy Agent

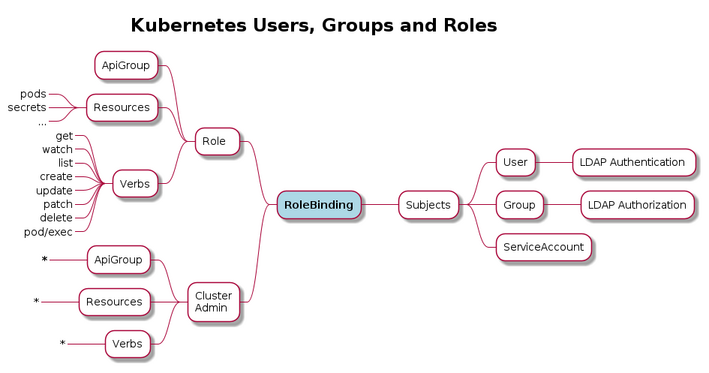

- Benutzer, Rollen und RBAC (Rollenbasierte Zugriffskontrolle)

- Audit-Protokolle

- Was ist für einen Pod erlaubt?

- Verteilungen

- Cloud-Anbieter

- Vor Ort

- Kriterien für die Auswahl von Anbietern